Как понять что взломали телеграмм

Что делать, если мой профиль взломали в Телеграм?

Телеграм считается одним из самых безопасных мессенджеров. Он обеспечивает абсолютную неприкосновенность данных за счет облачного хранилища, а переписка и звонки защищены несколькими протоколами шифрования, в том числе, сквозным E2E.

При входе в учетную запись пользователя предусмотрена двухэтапная авторизация. Но что делать, если доступ к вашему аккаунту всё же оказался в руках злоумышленников?

Рассказываем, как поступить, если ваш профиль в Телеграм взломали.

Разработчики приложения позаботились о безопасности своих пользователей. Telegram оповещает каждый раз, если вход в систему совершён с иного устройства, нежели обычно.

Если вы получили сообщение с данными об активации учётной записи на смартфоне или ПК с другим IP адресом и местоположением, но сами к этому не причастны – вашим профилем кто-то пользуется.

Какие действия предпринять при взломе

Первое, что нужно сделать – зайти в меню “Настройки”, выбрать “Конфиденциальность”, тапнуть на “Активные сеансы” и отключить все устройства, вам не принадлежащие. Это перекроет доступ к аккаунту постороннему пользователю.

В этой же вкладке можно получить информацию о том, когда, откуда и с какого гаджета был совершён вход в систему.

Проверьте, кто мог воспользоваться вашим смартфоном. Вход в Telegram возможен только при наличии возможности ввода SMS-кода, отправленного на ваш номер телефона.

Возможно, вы открывали приложение на сторонних устройствах и забыли из него выйти. В таком случае, проблема решается закрытием активных сессий.

Ещё один способ восстановить нормальную работу учётной записи – обратиться в службу поддержки Telegram, написав Support Team на официальном сайте www.telegram.org/support:

Если вы используете мобильное приложение:

В меню мессенджера существует раздел FAQ – попробуйте отыскать советы для решения сложившейся ситуации среди часто задаваемых вопросов.

Как избежать атаки и обезопасить себя

Достаточно придерживаться нескольких правил:

Хотя Telegram и считается безопасным мессенджером, его использование не даёт 100% гарантии от взлома. Старайтесь максимально защитить свой аккаунт самостоятельно.

При уже произошедшей атаке злоумышленников важно отреагировать оперативно, предприняв необходимые меры по перекрытию доступа и восстановлению профиля.

Как злоумышленники могут читать вашу переписку в Telegram. И как им в этом помешать

В конце 2019 года в отдел расследований киберпреступлений Group-IB обратились несколько российских предпринимателей, которые столкнулись с проблемой несанкционированного доступа неизвестных к их переписке в мессенджере Telegram. Инциденты происходили на устройствах iOS и Android, независимо от того клиентом какого федерального оператора сотовой связи являлся пострадавший.

Атака начиналась с того, что в мессенджер Telegram пользователю приходило сообщение от сервисного канала Telegram (это официальный канал мессенджера с синей галочкой верификации) с кодом подтверждения, который пользователь не запрашивал. После этого на смартфон жертвы падало СМС с кодом активации — и практически сразу же в сервисный канал Telegram приходило уведомление о том, что в аккаунт был произведен вход с нового устройства.

Во всех случаях, о которых известно Group-IB, злоумышленники заходили в чужой аккаунт через мобильный интернет (вероятно, использовались одноразовые сим-карты), а IP-адрес атакующих в большинстве случаев находился в Самаре.

Доступ под заказ

Исследование Лаборатории компьютерной криминалистики Group-IB, куда были переданы электронные устройства пострадавших, показало, что техника не была заражена шпионской вредоносной программой или банковским трояном, учетные записи не взломаны, подмены SIM-карты произведено не было. Во всех случаях злоумышленники получали доступ к мессенджеру жертвы с помощью СМС-кодов, получаемых при входе в аккаунт с нового устройства.

Эта процедура выглядит следующим образом: при активации мессенджера на новом устройстве, Telegram отправляет код через сервисный канал на все устройства пользователя, а потом уже (по запросу) на телефон уходит СМС-сообщение. Зная об этом, злоумышленники сами инициируют запрос на отправку мессенджером СМС с кодом активации, перехватывают это СМС и используют полученный код для успешной авторизации в мессенджере.

Таким образом, атакующие получают нелегальный доступ ко всем текущим чатам, кроме секретных, а также к истории переписки в этих чатах, в том числе к файлам и фотографиям, которые в них пересылались. Обнаружив это, легальный пользователь Telegram может принудительно завершить сессию злоумышленника. Благодаря реализованному механизму защиты обратного произойти не может, злоумышленник не может завершить более старые сессии настоящего пользователя в течении 24 часов. Поэтому важно вовремя обнаружить постороннюю сессию и завершить её, чтобы не потерять доступ к аккаунту. Специалисты Group-IB направили уведомление команде Telegram о своем исследовании ситуации.

Изучение инцидентов продолжается, и на данный момент точно не установлено, какая именно схема использовалась для обхода фактора СМС. В разное время исследователи приводили примеры перехвата СМС с помощью атак на протоколы SS7 или Diameter, используемые в мобильных сетях. Теоретически подобные атаки могут быть реализованы с нелегальным использованием специальных технических средств или инсайда в операторах сотовой связи. В частности, на хакерских форумах в Даркнете свежие объявления с предложениями взлома различных мессенджеров, в том числе и Telegram.

«Специалисты в разных странах, в том числе и в России, неоднократно заявляли о том, что социальные сети, мобильный банкинг и мессенджеры можно взломать с помощью уязвимости в протоколе SS7, однако это были единичные случаи целенаправленных атак или экспериментальных исследований, — комментирует Сергей Лупанин, руководитель отдела расследований киберпреступлений Group-IB, — В серии новых инцидентов, которых уже более 10, очевидно желание атакующих поставить этот способ заработка на поток. Для того, чтобы этого не произошло, необходимо повышать собственный уровень цифровой гигиены: как минимум использовать двухфакторную аутентификацию везде, где возможно, и добавлять к СМС обязательный второй фактор, что функционально заложено в том же Telegram».

Как защититься?

1. В Telegram уже реализованы все необходимые опции кибербезопасности, которые сведут усилия атакующих на нет.

2. На устройствах iOS и Android для Telegram необходимо перейти в настройки Telegram, выбрать вкладку «Конфиденциальность» и назначить «Облачный пароль\Двухшаговую проверку» или «Two step verification». Детальное описание по включению этой опции дано в инструкции на официальном сайте мессенджера: telegram.org/blog/sessions-and-2-step-verification (https://telegram.org/blog/sessions-and-2-step-verification)

3. Важно не устанавливать адрес электронной почты для восстановления этого пароля, поскольку, как правило, восстановление пароля к электронной почте тоже происходит через СМС. Аналогичным образом можно повысить защиту аккаунта в WhatsApp.

4 признака того, что ваш WhatsApp или Telegram взломали. Проверьте эти настройки

Тренд этой весны — использование сервисов видеоконференций. Они напомнили нам, что в Сети ваши данные могут утечь в открытый доступ. Мессенджеры взломать сложнее. Они защищены сквозным шифрованием. Но есть другие способы. Мы собрали признаки того, что вам стоит задуматься о приватности. Иначе злоумышленники получат доступ к переписке или файлам на смартфоне.

Вы разговариваете по видеосвязи

Видеосервисы — тренд среди мессенджеров в 2020 году на фоне пандемии коронавируса. Учебные занятия, рабочие совещания, встречи с друзьями — всё это происходит по видеосвязи.

И у видеосвязи есть проблемы: она либо работает с низким качеством, либо становится уязвимой для взлома. Свежий пример — утечка данных в Zoom. Из-за уязвимости в системе утилиты в открытый доступ попали тысячи видеозвонков пользователей Zoom. На YouTube, Vimeo и других сайтах были размещены школьные занятия, сеансы у психотерапевтов, совещания и другие видеовстречи.

Видеозвонки в Zoom не защищены сквозным шифрованием, когда доступ к беседе имеют только участники. Шифруются только диалоги на сайте, в технических документах и интерфейсе приложений, но не видеосвязь.

На пальцах: сквозное шифрование (end-to-end, E2E) — это когда система превращает текст или файлы в набор символов, а расшифровать их могут только собеседники (система сделает это автоматически). Сервис при этом может иметь доступ к этим данным, его также могут получить злоумышленники. Но, если ключа нет, значит, и возможности разобраться в них не будет.

Решение: пользуйтесь мессенджерами, в которых видеосвязь защищена сквозным шифрованием. Приложения, где его официально нет или разработчик не указывает, игнорируйте. Заявлено сквозное шифрование видео у WhatsApp и FaceTime.

Zoom или Discord? Выбираем сервис видеоконференций, чтобы разговор не слили в Сеть

Вам прислали сообщение со странным файлом

Ещё один способ для вредоносного софта пробраться в ваш телефон и получить доступ к данным и приложениям, в частности мобильным банкам. Смартфон основателя Amazon Джеффа Безоса был взломан с помощью сообщения в мессенджере WhatsApp от принца Саудовской Аравии Мухаммеда ибн Салмана. По словам издания The Guardian, принц отправил ему вредоносный файл, который позволил злоумышленникам проникнуть в смартфон и получить доступ к данным.

Получить вирус и лишиться данных через мессенджер ещё проще. Таким приложениям по умолчанию предоставляется доступ к хранилищу, а файлы загружаются автоматически. Так на ваш телефон проберётся вирус, который будет копировать данные или записывать происходящее на экране.

Решение: придерживайтесь двух правил — не скачивайте документы от неизвестных адресатов и ограничьте автоматическую загрузку файлов.

Вот как это делается на WhatsApp для Android: пройдите в «Настройки» —> «Данные и хранилище» —> «Автозагрузка медиа». Мессенджер может самостоятельно загружать четыре вида файлов: фото, видео, аудио и документы. Чтобы обезопасить себя от взлома, отключите автоматическую загрузку последних.

В ваш аккаунт входили с неизвестных устройств

В соцсетях, мессенджерах и ряде других сервисов есть две важные функции: просмотр, с каких устройств был произведён вход в учётную запись, и возможность выхода из аккаунта со всех устройств.

Бывает, сайты показывают, на каких конкретно устройствах наблюдается активность. Например, «ВКонтакте» отображает, с каких аппаратов вы авторизованы. Если вы видите в списке не принадлежащее вам устройство, значит, в ваш аккаунт вошёл посторонний.

Решение: выйдите со всех устройств. Вы останетесь авторизованы только на одном своём, на котором выполняете операцию, для входа с остальных нужно будет снова авторизоваться.

После выхода со всех устройств смените пароль, чтобы злоумышленник не зашёл в аккаунт снова.

Вам прислали код аутентификации, который вы не запрашивали

Эксперты Group-IB выяснили, как хакеры могут получить доступ к переписке в «Телеграме» на устройствах iOS и Android. Они авторизуются в аккаунте жертвы через СМС. Это перехват сообщения с кодом для авторизации.

Telegram хотят разблокировать, но смысл? Одна функция «Яндекс.Мессенджера» убивает его и WhatsApp

В конце 2019 года некоторые российские предприниматели столкнулись со взломом своих аккаунтов в «Телеграме». Все кибератаки происходили по одному сценарию: пользователю приходило сообщение от сервисного канала «Телеграма» с кодом подтверждения, который он не запрашивал. После этого на телефон жертвы приходило сообщение с кодом активации — и почти сразу в сервисный канал «Телеграма» приходило уведомление о том, что в аккаунт был произведён вход с нового устройства. То есть в него вошли злоумышленники.

Устройства жертв не были заражены, учётные записи не были взломаны, а сим-карты не были подменены. Во всех случаях злоумышленники получали доступ к мессенджеру с помощью СМС-кодов, которые приходят при авторизации с нового устройства. Для этого достаточно перехватить сообщение.

Причём «Телеграм» — одно из уязвимых приложений. Ещё это могут быть другие мессенджеры, соцсети, электронная почта и приложения мобильных банков.

Решение: установите двухфакторную аутентификацию там, где это возможно. Вход в учётную запись будет производиться в два этапа: введение пароля и кода из СМС. Таким образом, если хакер перехватит сообщение и получит код, у него не будет достаточного количества данных для авторизации с вашего аккаунта. Ему нужно будет знать пароль.

Как защитить Telegram от взлома: главные и простые правила

Современное программное обеспечение и онлайн-сервисы имеют достаточную степень защиты, которая обеспечивает неприкосновенность персональных данных. Иногда случаются утечки, однако обычно они прямо или косвенно связаны с наличием в цепочке «человеческого фактора». Сегодня напомним о некоторых базовых правилах обеспечения безопасности в мессенджере Telegram.

1. Включите двухфакторную авторизацию (иначе — двухэтапная аутентификация)

Если вы не впитали с молоком матери правило активировать двухфакторную авторизацию в абсолютно любом приложении или сервисе, нужно сделать это прямо сейчас. У вас не должно быть иллюзий о том, что раз ваш телефон у вас в кармане и в Telegram стоит сложный пароль уровня 1q2w3e4r5t6y, вас не взломают. Сегодня важнее не пароль, который можно потерять или засветить, а дополнительные инструменты.

Telegram сделал все, чтобы настроить безопасность в один присест: не нужно лазить по меню, достаточно войти в настройки и перейти в «Конфиденциальность».

Здесь вы активируете двухэтапную аутентификацию, задаете пароль и почту для его получения. Желательно выбрать новый и неизвестный ранее пароль: мошенники знают, что обычно люди используют одно кодовое слово для всего.

Отметим, что на Android двухфакторная аутентификация в настройках именно так и называется. А на iOS в русскоязычной версии приложения Telegram «двухфакторка» указана как «облачный пароль».

2. Проверяйте «Активные сеансы»: в них перечислены все устройства, с которых вы входили в учетную запись Telegram. Это могут быть компьютеры и смартфоны ваших друзей, рабочие компьютеры, где вы, например, воспользовались веб-версией Telegram, ваши старые телефоны и так далее. Здесь можно завершить все остальные сессии, оставив авторизованной лишь на том устройстве, с которого вы проводите настройки мессенджера.

3. Пройдитесь по всем пунктам в закладке «Конфиденциальность»: здесь есть подробное описание каждой функции. В частности, есть запрет на просмотр вашего номер телефона (найти вас можно будет только по никнейму, если это, опять же, разрешено в настройках). В настройках можно посмотреть, кто уже видит ваш номер.

4. Запретите включения вас в группы, каналы — такие действия не стоит разрешать для всех, в лучшем случае — для ваших контактов. Можно отключить данные функции вовсе и лишь при необходимости активировать — доверенное лицо добавило вас в чат, например, после чего вы снова активируете запрет на такие действия. Да, это требует лишних телодвижений и времени, но потеря аккаунта — хуже. Запретите звонки тем, кто не включен в список контактов.

5. Важный пункт — «Пересылка сообщений». В нем стоит полностью отключить ссылку на вашу учетную запись, а ваши контакты и так вас знают. Тогда, если кто-то процитирует ваше сообщение или перешлет его в сторонний чат, группу и так далее, никто не сможет перейти в ваш профиль по ссылке, «привязанной» к имени (никнейму).

6. Скройте фотографию профиля вашей учетной записи либо для всех, либо (и это обязательный минимум) для тех, кто не внесен в список ваших контактов.

7. Проверьте «синхронизацию контактов» — она обеспечивает хранение данных в облаке и синхронизацию списков контактов с адресной книгой телефона. Если функция активна, все, кто записан в вашей телефонной книге (не Telegram, а именно мобильника), смогут связаться с вами через мессенджер (как и вы с ними). Иногда данную функцию рекомендуют отключить, так как обычно в телефонной книге есть немало малознакомых людей, в том числе случайных.

Наш канал в Telegram. Присоединяйтесь!

Есть о чем рассказать? Пишите в наш телеграм-бот. Это анонимно и быстро

Как ломают Telegram? О перехвате SMS и уязвимости мобильной сети

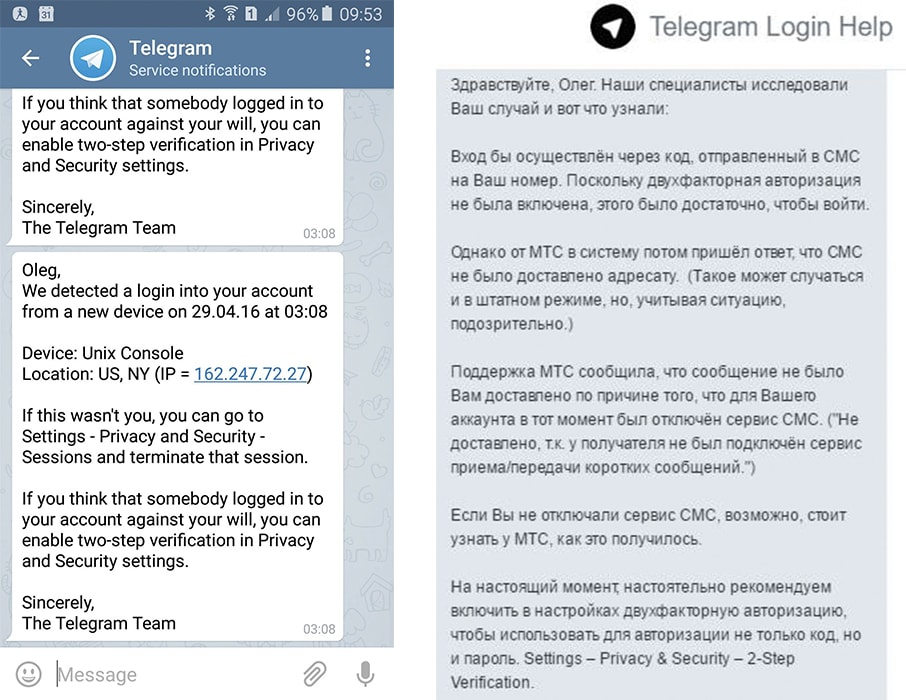

Пускай Telegram и считается одним из самых защищенных мессенджеров, но и его пользователей периодически взламывают. В минувшую пятницу наши коллеги из Tut.by сообщили о том, что неизвестные с украинских IP-адресов пытались получить доступ к телеграм-аккаунтам минимум шести сотрудников организации. Буквально за час до этого закончилась наша беседа с российским правозащитником и экспертом Amnesty International Олегом Козловским. Он рассказывал, как в 2016 году был взломан его аккаунт в Telegram и неизвестные получили доступ к перепискам.

Как оказалось, тема взлома защищенного мессенджера остается актуальной до сих пор. И связано это не только с хакерами, но и с уязвимостью технического протокола мобильных сетей, которая позволяет перехватывать SMS-сообщения. Об этом сегодня и расскажем. Но начнем с истории.

Взлом посреди ночи

Неизвестные смогли залогиниться в аккаунт российского правозащитника Олега Козловского одной апрельской ночью 2016 года. Узнал он об этом только наутро, так как оператор ночью на короткое время отключил ему входящие сообщения и интернет. Вот так выглядел взлом со стороны жертвы.

— Я получил сообщение в Telegram о подключении нового устройства. Кто-то подключался через Linux якобы с сервера из США. Потом выяснилось, что подключение осуществлялось через сеть зашифрованных серверов. Это было ночью, когда я спал.

Я написал в техподдержку Telegram. Там подтвердили, что такое подключение было, было отправлено SMS-сообщение, и по коду из него подключился человек.

Олег обратился к своему оператору. Сперва получил детализацию по своему номеру, где увидел подключенные и отключенные услуги. А потом позвонил.

— Мне сказали, что по требованию службы безопасности оператора отключили ряд услуг, а потом включили обратно. Ночью мне отключали доставку сообщений, мобильный интернет и уведомления меня об отключении и подключении услуг.

Соответственно, никакие уведомления о манипуляциях на телефон не пришли.

Спустя 15 минут кто-то подключается к моему аккаунту, запрашивает SMS с кодом. До моего телефона она не доходит. И каким-то образом этот код перехватывается. Его вводят, заходят в мой аккаунт и, вероятнее всего, сразу же скачивают все чаты. И еще через полчаса-час все услуги МТС подключает обратно.

Когда Олег озвучил эти факты, оператор не признал их и заявил об ошибке. Но в то же время, когда случился взлом аккаунта Козловского, аналогичная ситуация произошла еще с двумя активистами. Один из них — Георгий Албуров, сотрудник Фонда борьбы с коррупцией.

— Так или иначе, но МТС (российский. — Прим. Onliner) не признавал свое участие. С моей точки зрения, это означало, что какие-то сотрудники были в сговоре со злоумышленниками. Были ли это спецслужбы, или это делалось за деньги… мне неизвестно.

У Олега не была включена двухэтапная аутентификация, не был задан дополнительный пароль, о котором мы расскажем чуть ниже. Это и позволило злоумышленникам получить доступ к открытым чатам. Возможно, еще были скачаны файлы, которые пересылались в чатах. Но, как отмечает он сам, ничего интересного там не было. Прошло пять лет, а его еще никто не пытался шантажировать, переписки не появлялись в интернете.

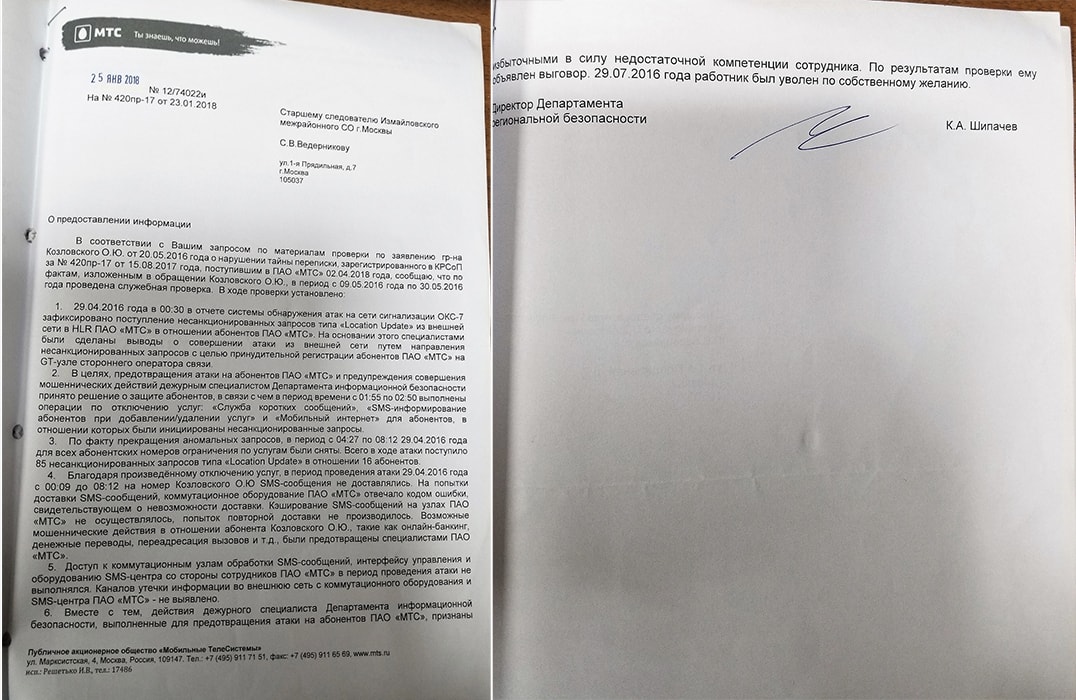

По словам Олега, он столкнулся с сопротивлением со стороны Следственного комитета России, куда отнес заявление о возбуждении дела по несанкционированному доступу к компьютерной информации и паре других статей.

Только через несколько лет удалось добиться начала проверки. Потом пришел отказ в возбуждении уголовного дела. Но польза в этом была: МТС официально ответили следствию.

Согласно ответу оператора, им была зарегистрирована атака из внешней сети на сети сигнализации SS7 в отношении абонентов компании с целью их принудительной регистрации на узле стороннего оператора. Под атакой оказались 16 абонентов, поступило 85 несанкционированных запросов типа Location Update.

Как пояснил нам источник в телеком-индустрии, под этой формулировкой скрываются попытки провести фиктивную регистрацию абонентов в чужом коммутаторе в одной из сетей роуминг-партнеров МТС, сымитировав работу абонента в роуминге, чтобы входящие звонки и сообщения проходили через этот «гостевой» коммутатор.

В документе говорится, что дежурный специалист Департамента инфобезопасности МТС той ночью принял решение защитить абонентов и на час отключить им SMS, информирование о добавлении и удалении услуг, а также мобильный интернет. Согласно все тому же письму, действия сотрудника признали избыточными в силу его недостаточной компетенции. Сотруднику сделали выговор, позже он уволился по собственному желанию.

— Это действительно уязвимый канал. Все, что передается через SMS, могут прочитать не только спецслужбы, но и хакеры, причем необязательно суперкрутые и невероятно продвинутые. И оборудование, и программные комплексы для подобного взлома продаются. Кроме того, доступ есть и у мобильных операторов, у которых не все сотрудники честные.

Уязвимость SS7

SS7, о которой говорилось в том письме российского МТС, — это набор сигнальных телефонных протоколов. Его разработали еще полвека назад, и сегодня он повсеместно используется при оказании большинства услуг: при установлении телефонного вызова, звонке с мобильного на фиксированный номер, роуминге, передаче SMS-сообщений и так далее. Об уязвимости этого протокола периодически говорили и европейские, и российские, и американские эксперты.

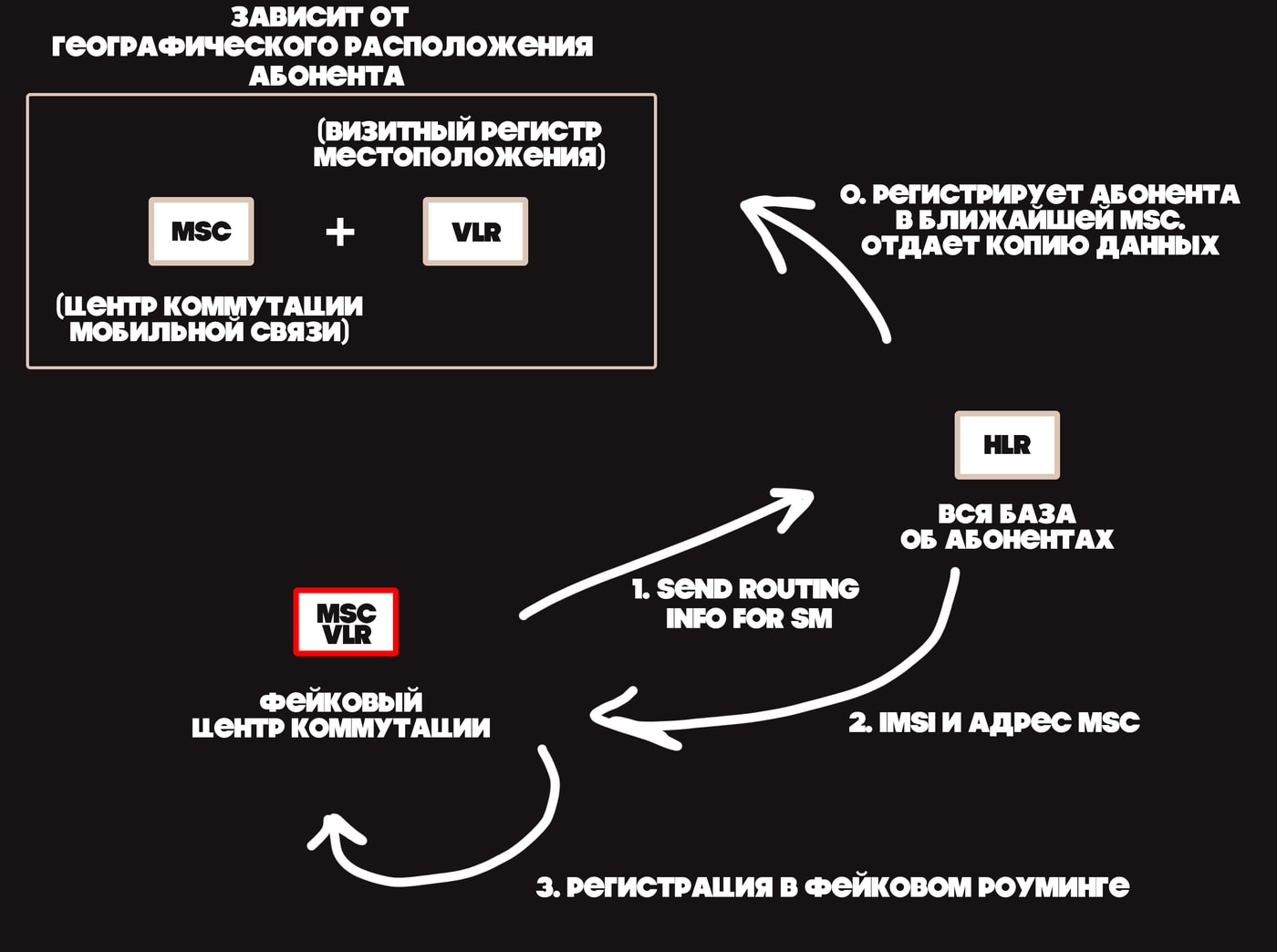

Начало применения SS7 в Европе относится ко времени построения мобильных сетей GSM, в которых при роуминге коммутатор «гостевой» сети (MSC/VLR) должен обращаться к опорному регистру (HLR) «домашней» сети абонента, хранящему данные об этом абоненте. В настоящее время SS7 составляет сигнальную инфраструктуру практически всех операторов фиксированной и мобильной связи и служит для передачи информации об установлении соединения и маршрутизации.

Однако устаревшие концепции безопасности в его основе делают этот протокол уязвимым для хакеров. Например, было много статей о найденных уязвимостях, с помощью которых можно определить местоположение абонента, прослушать разговор или, например, перехватить его SMS-сообщение.

Немец Тобиас Энгель в 2014 году на хакерской конференции в Берлине рассказал об уязвимости SS7 и продемонстрировал, как на протяжении двух недель отслеживал перемещения нескольких абонентов (с их предварительного согласия). Они сами предоставили ему номера своих телефонов, а он, опрашивая сеть, смог выстроить небольшую карту их перемещений. Так, например, один из абонентов в середине декабря жил и работал в Сиэтле, а потом на рождество отправился на родину в Нидерланды. Последнюю точку из презентации Тобиас убрал, так как она оказалась слишком близко к родному дому голландца.

Как отмечал тогда специалист, частные компании по всему миру предлагали инструменты на основе уязвимости SS7 в качестве Lawful Interception — средств для перехвата в рамках закона для правоохранительных органов и спецслужб.

Практически все спецслужбы всех государств имеют прямое включение в сети операторов и могут без труда как прослушивать разговоры, так и читать SMS. Это все подзаконно, такое оборудование стандартизировано и на постсоветском пространстве называется СОРМ.

Но мы отошли чуть в сторону.

Ранее злоумышленнику достаточно было иметь компьютер со специальным программным обеспечением и быть подключенным к сети оператора связи в виде сигнальной точки SS7. При должном уровне знаний можно было обмануть сеть другого оператора, выдав хакерское устройство за гостевой коммутатор MSC/VLR.

Как описывают атаку в сфере кибербезопасности? Злоумышленник подключается к сигнальной сети SS7 зарубежного оператора и отправляет служебную команду Send Routing Info for SM (SRI4SM) в сетевой канал, указывая номер телефона атакуемого абонента в качестве параметра. Домашняя сеть абонента отправляет в ответ следующую техническую информацию: IMSI (International Mobile Subscriber Identity) и адрес MSC, по которому предоставляет услуги подписчику в настоящее время. Далее благодаря полученным данным атакующий регистрирует номер жертвы в подставном VLR через сообщение Insert Subscriber Data (ISD), имитируя, что абонент прилетел на отдых и в роуминге зарегистрировался в новой сети. После этого злоумышленник может получать SMS-сообщения, отправляемые этому абоненту.

Однако поставщики коммутационного оборудования, банки, операторы связи, владельцы мессенджеров и другие провайдеры интернет-услуг тоже знают об этом и не дремлют. Например, представители сферы интернет-услуг и банки используют двухфакторную авторизацию. Мобильные операторы связи используют защиту посредством SMS Home Routing. Этот метод используется для противодействия атакам, которые запрашивают информацию, необходимую для доставки входящего SMS-сообщения абоненту. Ранее в ответ на него посылались идентификатор абонента (IMSI) и адрес обслуживающего его узла (VLR). Теперь же каждый такой запрос направляется системе SMS Home Routing, которая возвращает в ответ несуществующий идентификатор абонента и свой адрес вместо реального адреса VLR, в котором зарегистрирован абонент. Таким образом, для запросов из других сетей возможно полное сокрытие реальных идентификаторов абонентов и адресов сетевого оборудования, по которым они зарегистрированы.

Кроме того, ведется реестр адресов сетевого оборудования, которое специально прописывается и настраивается. А потому, чтобы использовать SS7 на уровне сети, злоумышленник как минимум должен быть подключен напрямую к оборудованию какого-то оператора связи. Но это риски для такого оператора, поскольку его сеть при обнаружении просто заблокируют, а это грозит ему потерей репутации и бизнеса. Поэтому в телекоммуникационных сетях такое встречается нечасто. Да и поскольку все эти псевдосистемы злоумышленников в большинстве случаев представляются иностранными операторами (сообщают, что вы в международном роуминге), для собственной перестраховки абоненту в домашней сети просто достаточно отключить на телефоне международный роуминг.

Гайки затянуты, но…

Тем не менее атаки с применением SS7 продолжаются. В декабре 2019 года в отдел расследований киберпреступлений компании Group-IB обратились несколько российских предпринимателей. Неизвестные получили доступ к их переписке в Telegram. Пострадавшие пользовались смартфонами на iOS и Android, были абонентами разных федеральных операторов. Атаки происходили мгновенно.

Сперва пользователю в Telegram от официального аккаунта мессенджера приходил код подтверждения для входа, который он не запрашивал. Затем прилетала SMS с кодом активации, а практически сразу за ним приходило сообщение об успешном входе с нового устройства.

Злоумышленники попадали в аккаунт через мобильный интернет с IP-адресов из Самары.

Специалисты не обнаружили на смартфонах пострадавших никаких шпионских программ. «Во всех случаях злоумышленники получали доступ к мессенджеру жертвы с помощью SMS-кодов, получаемых при входе в аккаунт с нового устройства», — подчеркивается в отчете.

Как происходил взлом? Эксперты говорят, что при активации мессенджера на новом устройстве Telegram сперва отправляет код через официальный сервисный канал на все остальные устройства, а уже потом по запросу отправляется и SMS-сообщение. Злоумышленники якобы сами инициируют такой запрос и перехватывают SMS. С кодом из эсэмэски они успешно логинятся в мессенджере и получают доступ ко всем файлам, фотографиям и перепискам.

В этой истории есть два важных момента: перехват SMS (про который мы рассказали выше и с которым борются как могут) и отсутствие двухэтапной аутентификации у потерпевших.

Двухэтапная авторизация

По умолчанию аутентификация в Telegram происходит с помощью проверочного кода. Он является одноразовым и присылается либо в SMS, либо в виде сообщения в мессенджере в том случае, если вы пытаетесь залогиниться с нового устройства. Telegram иногда пользуется услугами мобильных операторов для отправки кодов авторизации. Но уже больше пяти лет назад у мессенджера появился дополнительный этап входа — пароль, который пользователь сам задает в приложении.

Допустим, вы все время пользуетесь «телегой» на смартфоне, а потом решили зайти в мессенджер через веб-интерфейс в браузере компьютера. Вбиваете свой номер телефона, и через сервисный канал самого мессенджера от официального аккаунта Telegram вам приходит сообщение с кодом подтверждения. После его ввода в браузере вы успешно залогинились.

Но если у вас включена двухэтапная аутентификация, то после кода подтверждения необходимо ввести еще и пароль, который знаете только вы.

Эксперты советуют: двухэтапную аутентификацию следует обязательно включить в настройках конфиденциальности Telegram. В последнем инциденте с сотрудниками Tut.by отмечалось, что на одном из аккаунтов она была включена. Некто смог верно ввести код подтверждения, но не справился с дополнительным паролем и не получил доступ к переписке аккаунта.

— Если брать техническую составляющую, Telegram очень сильно защищен. Они молодцы. Но действительно, стоит понимать, что можно получить физический доступ к устройству. В таком случае технологическая составляющая безопасности не поможет, — цитируем Александра Сушко, главу Group-IB в Беларуси.

Многие злоумышленники осуществляют установку вредоносных программ на устройства. Это может быть программа, которую человек сам скачает, либо заражение через фишинговую ссылку. Такой вредонос позволит перехватывать и переписку, и звонки, и SMS.

Кроме вредоносов, это могут быть и уязвимости телекоммуникационных сетей. Та же SS7, которая позволяет перехватывать SMS. Зная об этой уязвимости, важно устанавливать двухэтапную аутентификацию с дополнительным паролем. Это более безопасно.

Если у вас к аккаунту будет привязана SIM-карта европейская или китайская, то к аккаунту будет сложнее получить доступ. Но нужны доверенные лица, которые будут давать вам этот код доступа, когда вы будете заново авторизовываться.

Двухэтапная аутентификация включается в настройках конфиденциальности мессенджера. На iOS-устройствах она называется «Облачный пароль». Этот пароль можно привязать к адресу электронной почты, что позволит восстановить его в том случае, если вы его забудете. Но это необязательно, привязку можно пропустить. Тем самым пароль от Telegram будет храниться только у вас в голове. Это, вероятно, более надежный способ, если злоумышленники вдруг смогут получить доступ и к вашей почте.

Эксперты из телеком-индустрии говорят, что взлом посредством протокола SS7 если и возможен, то весьма непрост. Тем не менее инциденты с возможным перехватом SMS и взломом Telegram происходят. Теперь вы знаете, как обезопасить себя. Чтобы не пропустить наши новые ролики, подписывайтесь на канал на YouTube, дальше будет очень интересно.