Модифицированный win32 yandex k что это

Яндекс помогает распространять вредоносное ПО?

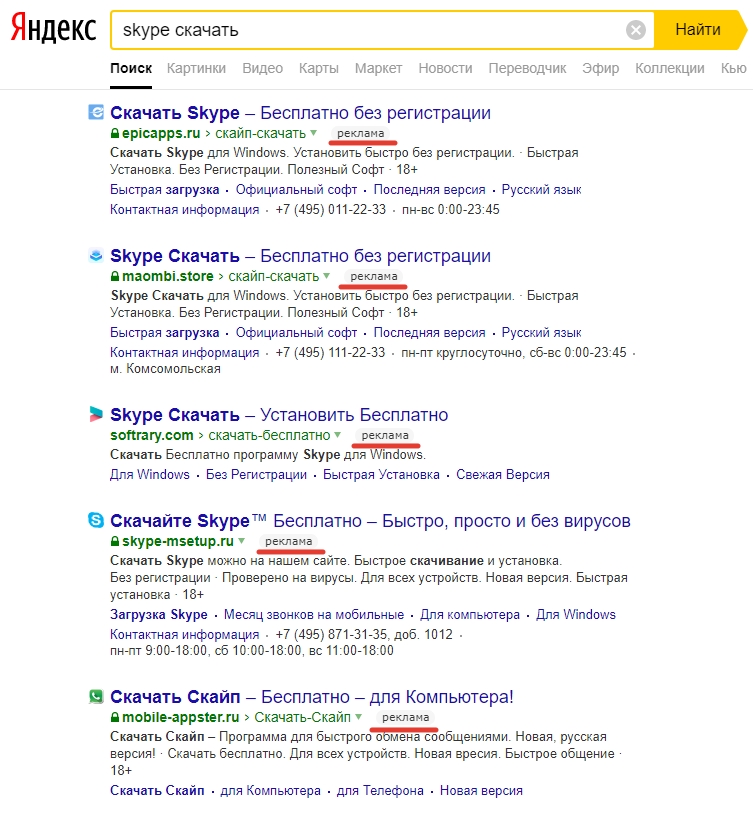

По роду деятельности мне приходится наблюдать за работой сотен рядовых пользователей ПК. Человек, который не первый день держит мышку, всё чаще сталкивается с проблемами при банальном скачивании бесплатного ПО. При разборе выясняется, что он всего лишь набрал в Яндексе «скачать Вайбер», а дальше что-то пошло не так. Я давно слежу за распространением заразы при непосредственном участии Яндекса. Когда-то это были единичные случаи, но теперь явление уже приобрело массовый характер. Объясню, в чём суть. Введём в запросе название любой популярной программы, которую условный домашний пользователь хочет скачать, и получим примерно такую выдачу:

Каждая строка с пометкой «реклама» — это платное объявление от физического или юридического лица, которое зарегистрировано в сервисе Яндекс.Директ со всеми адресами, телефонами и прочими ИНН. Каждое такое объявление проходит ручную модерацию, то есть, в данном случае модератора вовсе не смутил тот факт, что пять разных «официальных» сайтов подали рекламу для скачивания бесплатного приложения. И уж точно проверенный модератором номер (495) 111-22-33 не принадлежит Скайпу.

И, что самое интересное, порядок выдачи разных объявлений по одному запросу определяется аукционом. Если не вдаваться в подробности админки Директа — кто выставил бОльшую стоимость клика, того показывают выше. Да, каждое нажатие на такую ссылку обходится автору объявления в N рублей! За что именно борются рублём рекламодатели — неизвестно, вариантов много: от относительно безобидного майнинга криптовалюты на чужом железе до перехвата платёжных данных из Сбербанк.Онлайн или Алиэкспресса. Но логично, что альтруизмом здесь и не пахнет.

upd2 На двух предыдущих скринах результаты поиска прокручены, чтобы нижний рекламный блок оказался рядом с запросом.

На Директе мошенничество не заканчивается. Ниже обычная поисковая выдача без рекламы по запросу «anydesk» — популярного приложения от бывшей команды TeamViewer. anydesk.com — это настоящий сайт, который и должен вылезать первым по данному запросу. А уже второй результат (с точка ru) — фэйк. Достаточно одного взгляда на этот одностраничный сайт с морально устаревшим клипартом, чтобы понять, что перед нами подделка, нарисованная на коленке за 15 минут. НО только не для модераторов Яндекса. Обратите внимание: адрес этого сайта содержит заглавные и строчные буквы (AnyDesk, а не anydesk). Такое возможно только в одном случае: автор сайта зарегистрирован в сервисе Яндекс.Вебмастер и прошёл ручную модерацию на изменение регистра символов в адресе этого «официального сайта».

Помойка в выдаче повторяется для любого ПО, которое только приходит в голову, хоть платного, хоть бесплатного. Приписка «официальный сайт» положение не спасает, а популярная среди начинающих пользователей фраза «скачать бесплатно» наоборот только помогает попасть на поддельный сайт. Чудесные алгоритмы ранжирования Яндекса, которые совершенствуются каждый день, помогают подозрительным сайтам лезть выше. А как показывает практика, неопытный пользователь обычно жмёт первый результат поиска, доверяя лучшему отечественному поисковику.

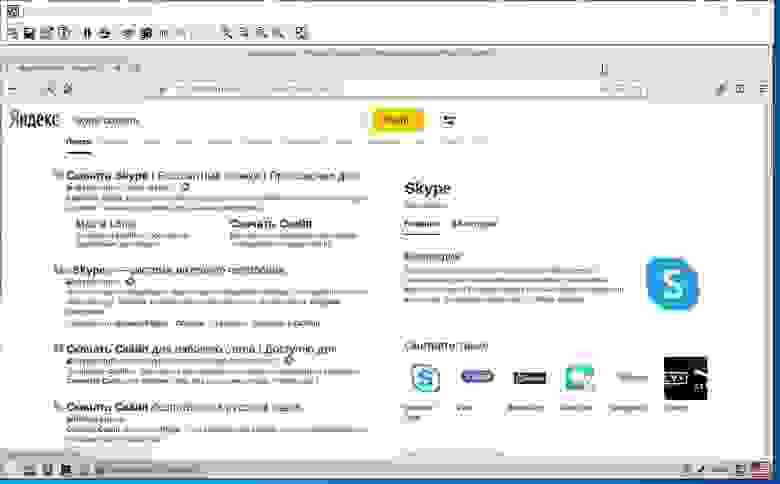

И ещё немного про Директ. Сервис позволяет таргетировать рекламу по разным признакам. Например, показывать её только жителям Кировской области мужского пола в возрасте от 25 до 45 лет. Это удобно для честной рекламы, скажем, магазина электроинструмента. Или можно показывать её только пользователям браузера Internet Explorer. Последние обычно ассоциируются с неопытными пользователями ПК, поэтому за такого «чайника» можно заплатить и побольше: рекламная ссылка в примере ниже вылезает даже выше искомого официального сайта. Этот запрос сделан в Internet Explorer, в альтернативном браузере рекламный блок здесь не появляется.

upd3 Проверим теорию с таргетингом: заходим под *nix, и всю платную рекламу по тем же запросам как рукой сняло — такие пользователи точно зря потратят стоимость клика.

Что делать с этой информацией? Ограничивать права учётных записей на компьютерах родственников, и объяснять, что верить никому нельзя.

И вопрос к Яндексу, если этот текст до него дойдёт: вы собираетесь как-то решать эту проблему?

Массовость проблемы подтверждает статистика запросов wordstat.yandex.ru: по каждому из ключевых слов тысячи и десятки тысяч ежемесячных запросов.

upd Изначально похвалил Гугл, но в комментариях меня поправили. Google занимается тем же самым (установленная баннерорезка скрыла эти результаты).

upd4 В комментариях появился ответ от представителя Яндекса:

На Хабре меня достаточно давно знают как автора публикаций про технологии Яндекса, поэтому я вызвался добровольцем ответить на этот пост. Кроме того, мне уже приходилось рассказывать про то, как вообще работает дистрибуция софта в индустрии.

Во-первых, Яндекс сотрудничает только с теми компаниями, которые производят или распространяют ПО на легальных основаниях. Это касается и рекламы в выдаче. Вы можете возразить: но ведь на скриншотах неофициальные сайты. Суть в следующем.

Неофициальность сайта с программой в абсолютном большинстве случаев не означает, что он вредоносный. Разработчики ПО как правило заинтересованы в том, чтобы их продукты также распространялись через сайты партнёров. Для них это увеличение загрузок, а для партнёров — проценты от доходов разработчиков.

Во-вторых, как верно подметил автор, Яндекс проверяет такие объявления. Не только вручную, но и с применением наших технологий в области антифрода. Собственно, в комментариях уже подметили, что ни по одному из примеров нет однозначного вердикта о вредоносности со стороны каких-либо сканеров и баз данных. Эти примеры мы тоже перепроверили на всякий случай. Никаких признаков вредоносной деятельности там нет.

В общем, всё не так страшно. Но если вы видите что-то подозрительное, то можете сообщить об этом поддержке Яндекса или лично мне — проверим.

Модифицированный win32 yandex k что это

Эти господа всегда сумеют договориться между собой.

Случаем, скачано не с сайта вида «Ваша версия браузера устарела и больше работать не будет. Вам срочно нужно скачать новую по этой ссылке.»? 🙂

скачано с главной страницы Яндекса 🙂

Просто захотелось оставить след в этой исторической теме. Когда яндекс перешёл на вирусный маркетинг в прямом смысле этого слова 🙂

Яндекс: Это полезная бифидобактерия, не обижайте ее (с)

К слову. Несколько лет назад, когда работал в одной брокерской компании, делал приложение, связывающее фронт-офис и бэк-офис. Вроде бы ничего особенного: клиент-серверное приложение, перегоняет данные о лимитах клиентов и тому подобную информацию. Все шло прекрасно, пока через пару месяцев лицензионные касперы и бэк-офиса, и фронт-офиса не начали орать на мое приложение, как троян.

Так уж устроен антивирус: если видит «специфические методы работы», то помечает как троян в общей классификации.

Для этого, видимо, достаточно время от времени открывать исходящие оединения с удаленными хостами.

Понятное дело, что все так делают. Браузеры, различное прикладное ПО. Вероятно, что здесь имеет значение наличие ЭЦП у самого приложения. У «апдейтера» Яндекс.браузера подписи нет, вот и попал под раздачу.

Но, в отличие от скромных разработчиков, у них там телефонный звонок, емайл или что-то иное решает все. Можно сказать, что это «легитимный троян».

Злоумышленники используют комплексное вредоносное ПО для атак на российский бизнес

С конца прошлого года мы начали отслеживать новую вредоносную кампанию по распространению банковского трояна. Злоумышленники ориентировались на компрометацию российских компаний, т. е. корпоративных пользователей. Вредоносная кампания была активна как минимум год и кроме банковского трояна, злоумышленники прибегали к использованию других различных программных инструментов. К ним относятся специальный загрузчик, упакованный с использованием NSIS, и шпионское ПО, которое замаскировано под известное легитимное ПО Yandex Punto. Как только злоумышленникам удалось скомпрометировать компьютер жертвы, они устанавливают туда бэкдор, а затем банковскую троянскую программу.

Для своих вредоносных программ злоумышленники использовали несколько действительных (на тот момент) цифровых сертификатов и специальные методы обхода AV-продуктов. Вредоносная кампания была направлена на большое количество российских банков и представляет особый интерес, поскольку злоумышленники использовали для нее те методы, которые часто используются в направленных атаках, т. е. атаках, не мотивированных сугубо финансовым мошенничеством. Можно отметить некоторое сходство этой вредоносной кампании с крупным инцидентом, который получил большую известность ранее. Речь идет о киберпреступной группе, которая использовала банковский троян Anunak/Carbanak.

Злоумышленники устанавливали вредоносное ПО только на те компьютеры, которые использовали русский язык в Windows (локализация) по умолчанию. Основным вектором распространения трояна был документ Word с эксплойтом CVE-2012-0158, который рассылался в качестве вложения к документу. Внизу на скриншотах показан внешний вид таких поддельных документов. Первый документ озаглавлен «Счет № 522375-ФЛОРЛ-14-115.doc», а второй «kontrakt87.doc», он представляет из себя копию контракта на предоставление телекоммуникационных услуг мобильного оператора Мегафон.

Рис. 1. Фишинговый документ.

Рис. 2. Другая модификация фишингового документа.

Наша система телеметрии ESET LiveGrid, которая позволяет оперативно отслеживать статистику распространения вредоносного ПО, предоставила нам интересную географическую статистику распространения вредоносного ПО, использованного злоумышленниками в упоминаемой кампании.

Рис. 3. Статистика географического распространения вредоносного ПО, которое использовалось в этой вредоносной кампании.

Инсталляция вредоносного ПО

После открытия пользователем вредоносного документа с эксплойтом на уязвимой системе, туда будет загружен и исполнен специальный загрузчик (downloader), упакованный с помощью NSIS. В начале своей работы программа проверяет окружение Windows на предмет присутствия там отладчиков или запуска в контексте виртуальной машины. Она также проверяет локализацию Windows и посещал ли пользователь ниже перечисленные в таблице URL-адреса в браузере. Для этого используются API FindFirst/NextUrlCacheEntry и раздел реестра Software\Microsoft\Internet Explorer\TypedURLs.

Загрузчик проверяет присутствие в системе следующих приложений.

Список процессов действительно впечатляет и, как видно, в нем присутствуют не только банковские приложения. Например, исполняемый файл с именем «scardsvr.exe» относится к ПО для работы со смарт-картами (Microsoft SmartCard reader). Сам банковский троян имеет в своем составе возможности по работе со смарт-картами.

Рис. 4. Общая схема процесса установки вредоносного ПО.

В случае успешного выполнения всех проверок, загрузчик скачивает с удаленного сервера специальный файл (архив), который содержит все вредоносные исполняемые модули, используемые злоумышленниками. Интересно отметить, что в зависимости от выполнения вышеперечисленных проверок, скачиваемые с удаленного C&C-сервера архивы могут различаться. Архив может быть вредоносный и нет. В случае не вредоносного, он устанавливает пользователю Windows Live Toolbar. Скорее всего, злоумышленники пошли на подобные ухищрения для обмана автоматических систем анализа файлов и виртуальных машин, на которых исполняются подозрительные файлы.

Скачиваемый NSIS загрузчиком файл представляет из себя 7z архив, который содержит различные модули вредоносных программ. На рисунке ниже показан весь процесс установки этого вредоносного ПО и его различные модули.

Рис. 5. Общая схема работы вредоносного ПО.

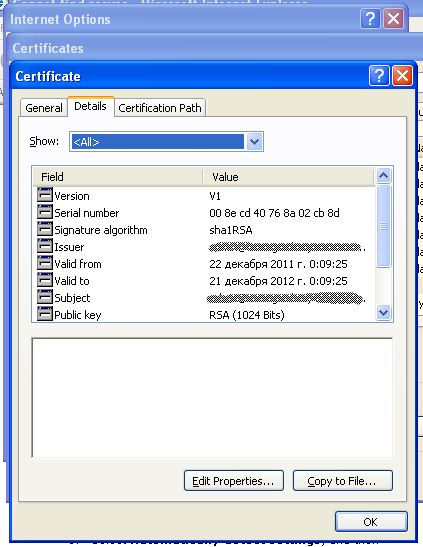

Хотя загруженные модули служат для исполнения разных задач злоумышленников, они одинаково упакованы и многие из них были подписаны действительными цифровыми сертификатами. Мы обнаружили четыре таких сертификата, которые злоумышленники использовали с самого начала кампании. После нашей жалобы эти сертификаты были отозваны. Интересно отметить, что все сертификаты были выданы компаниям, зарегистрированным в Москве.

Рис. 6. Цифровой сертификат, который использовался для подписания вредоносного ПО.

В следующей таблице указаны цифровые сертификаты, которые злоумышленники использовали в этой вредоносной кампании.

Практически все вредоносные модули, используемые злоумышленниками, имеют идентичную процедуру установки. Они представляют из себя самораспаковывающиеся архивы формата 7zip, которые защищены паролем.

Рис. 7. Фрагмент пакетного файла install.cmd.

За время отслеживания этой кампании мы проанализировали несколько архивов загружаемых загрузчиком. Содержимое архивов различалось, т. е. злоумышленники могли адаптировать вредоносные модули под различные цели.

Как мы упоминали выше, злоумышленники используют специальные инструменты для компрометации компьютеров пользователей. К таким инструментам относятся программы с названиями исполняемых файлов mimi.exe and xtm.exe. Они помогают злоумышленникам установить контроль за компьютером жертвы и специализируются на выполнении следующих задач: получение/восстановление паролей к аккаунтам учетных записей Windows, включение сервиса RDP, создание нового аккаунта (учетной записи) в ОС.

Исполняемый файл mimi.exe включает в себя модифицированную версию известного инструмента с открытыми исходными текстами Mimikatz. Этот инструмент позволяет получать пароли аккаунтов пользователей Windows. Злоумышленники удалили из Mimikatz ту часть, которая отвечает за взаимодействие с пользователем. Исполняемый код был также модифицирован таким образом, чтобы при запуске Mimikatz запускался с командами privilege::debug и sekurlsa:logonPasswords.

Другой исполняемый файл xtm.exe запускает на исполнение специальные скрипты, которые включают в системе сервис RDP, пытаются создать новый аккаунт в ОС, а также изменяют системные настройки таким образом, чтобы разрешить нескольким пользователям одновременно подключаться к скомпрометированному компьютеру через RDP. Очевидно, что эти шаги необходимы для получения полного контроля за скомпрометированной системой.

Рис. 8. Команды, исполняемые xtm.exe в системе.

Злоумышленники используют еще один исполняемый файл под названием impack.exe, с помощью которого в систему устанавливается специальное ПО. Это ПО называется LiteManager и используется злоумышленниками в качестве бэкдора.

Рис. 9. Интерфейс LiteManager.

Будучи установленным в систему пользователя, LiteManager позволяет злоумышленникам напрямую подключаться к этой системе и удаленно управлять ею. Это ПО имеет специальные параметры командной строки для своей скрытной установки, создания специальных правил файервола, и запуска своего модуля. Все параметры используются злоумышленниками.

Последний модуль из того комплекта вредоносного ПО, который используется злоумышленниками, представляет из себя банковскую вредоносную программу (banker) с названием исполняемого файла pn_pack.exe. Она специализируется на шпионаже за пользователем и отвечает за взаимодействие с управляющим C&C-сервером. Запуск банкера выполняется с использованием легитимного ПО Yandex Punto. Punto используется злоумышленниками для запуска вредоносной DLL библиотеки (метод DLL Side-Loading). Само вредоносное ПО может выполнять следующие функции:

Тот факт, что злоумышленники выбрали ПО Punto для своих целей, не является сюрпризом: некоторые российские форумы открыто предоставляют детальную информацию по такой теме как использование недоработок в легитимном ПО для компрометации пользователей.

Вредоносная библиотека использует алгоритм RC4 для шифрования своих строк, а также при сетевом взаимодействии с C&C-сервером. Она связывается с сервером каждые две минуты и передает туда все данные, которые были собраны на скомпрометированной системе за этот промежуток времени.

Рис. 10. Фрагмент сетевого взаимодействия между ботом и сервером.

Ниже указаны некоторые инструкции C&C-сервера, которые может получать библиотека.

В ответ на получение инструкций с C&C-сервера, вредоносная программа отвечает ему кодом статуса. Интересно отметить, что все модули банкера, которые мы проанализировали (наиболее поздний с датой компиляции 18-го января), содержат строку «TEST_BOTNET», которая отправляется в каждом сообщении на C&C-сервер.

Для компрометации корпоративных пользователей злоумышленники на первом этапе компрометируют одного сотрудника компании путем отправки фишингового сообщения с эксплойтом. Далее, как только вредоносная программа будет установлена в систему, они воспользуются программными инструментами, которые помогут им значительно расширить полномочия в системе и выполнять на ней дополнительные задачи: компрометировать другие компьютеры в корпоративной сети и шпионить за пользователем, а также за банковскими транзакциями, которые он выполняет.

Модифицированный win32 yandex k что это

Новые банковские троянцы, очередные мошенничества с пользователями социальных сетей и другие события января 2012 года

1 февраля 2012 года

Начало високосного года не преподнесло каких-либо серьезных сюрпризов с точки зрения информационной безопасности, однако в антивирусную лабораторию «Доктор Веб» в январе 2012 года поступило несколько интересных образцов вредоносных программ, в частности, нескольких новых банковских троянцев. Кроме того, был выявлен новый способ распространения вредоносных ссылок среди пользователей поисковых систем, а также очередная схема мошенничества в отношении завсегдатаев социальной сети «В Контакте».

Вирусные угрозы января

Среди вредоносных программ, обнаруженных в январе на компьютерах пользователей при помощи лечащей утилиты Dr.Web CureIt!, лидирующие позиции занимает файловый инфектор Win32.Expiro.23 (19,23% случаев обнаружения), при запуске пытающийся повысить собственные привилегии в системе, отыскивающий запущенные службы и заражающий соответствующие им исполняемые файлы.

Дела финансовые

Примерно в это же время были зафиксированы случаи распространения другой вредоносной программы, с помощью которой злоумышленники планировали провести фишинговую атаку на клиентов одного из российских банков. Попадая на компьютер жертвы, Trojan.Hosts.5590 создает новый процесс explorer.exe и помещает туда собственный код, а затем прописывает себя в папке автоматического запуска приложений под именем Eldesoft.exe.

В случае если для доступа к сайту банка используется браузер Microsoft Internet Explorer, троянец вызывает стандартную функцию crypt32.dll для установки поддельного сертификата. При добавлении сертификата в хранилище операционная система обычно демонстрирует соответствующее предупреждение: троянец перехватывает и закрывает это окно.

Если для доступа к банковскому сайту используется другой браузер, для установки сертификата применяются функции из стандартной библиотеки nss3.dll. Связавшись с удаленным командным центром, Trojan.Hosts.5590 получает оттуда конфигурационный файл, содержащий IP-адрес фишингового сервера и имена доменов, которые троянец должен подменять. Впоследствии, при обращении к сайту системы банк-клиент по протоколу HTTPS, пользователю будет демонстрироваться поддельная веб-страница, а введенные им в форме авторизации учетные данные будут переданы злоумышленникам. Благодаря своевременным и грамотным действиям службы безопасности банка, а также усилиям специалистов компании «Доктор Веб», данная вредоносная программа в настоящий момент не представляет серьезной опасности для пользователей.

Винлоки пошли на убыль

В январе 2012 года на 25% сократилось число обращений в службу технической поддержки со стороны пользователей, пострадавших от действий программ-блокировщиков.

Оказавшись на компьютере жертвы, Trojan.Winlock.5490 запускает процесс svchost.exe и встраивает в него собственный код, после чего отсылает команду скрытия Панели задач Windows и останавливает все потоки процессов explorer.exe и taskmgr.exe. Затем троянец прописывает себя в ветвь системного реестра, отвечающую за автозагрузку приложений, и демонстрирует на экране окно, содержащее текст на французском языке с требованием заплатить 100 евро с помощью карт оплаты платежных систем Paysafecard или Ukash. Введенный жертвой номер карты отправляется на удаленный командный сервер злоумышленников, а в ответ троянец демонстрирует сообщение приблизительно следующего содержания: «Подождите! Платеж будет обработан в течение 24 часов». Вместе с тем, никамими функциями разблокировки с помощью кода этот троянец не обладает: вместо этого он автоматически удаляет сам себя через неделю после установки.

Пользователи «В Контакте» вновь под прицелом злоумышленников

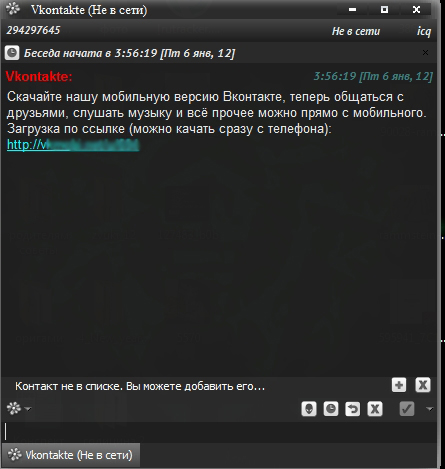

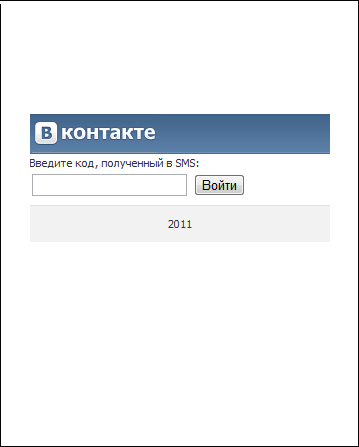

На сей раз злоумышленники обратили внимание на владельцев мобильных телефонов с поддержкой Java, использующих возможности социальной сети «В Контакте». После новогодних праздников участились случаи массового распространения спама в использующих протокол ICQ клиентах для обмена сообщениями. Злоумышленники предлагают пользователям скачать приложение для мобильного телефона, якобы являющееся клиентом для социальной сети «В Контакте». В рассылке сообщается, что с помощью данной программы можно с большим комфортом пользоваться возможностями данной социальной сети.

Выдача поисковых систем как способ распространения вредоносных ссылок

Методы, с использованием которых сетевые злоумышленники распространяют ссылки на вредоносное ПО или мошеннические сайты, совершенствуются с каждым месяцем. В ход идут всевозможные способы маскировки текста, приемы социальной инженерии и прочие ухищрения. В январе сетевые мошенники обратили свое внимание на формат выдачи ссылок поисковыми системами.

В процессе поиска нужных ему сведений пользователь нередко выполняет сразу несколько обращений к поисковым системам, открывая в новых вкладках или окнах браузера отдельные страницы отчета поисковиков, содержащие найденные в индексе ссылки. Такие страницы принято называть «выдачей поисковой системы» (Search Engine Results Page, сокращенно — SERP). Именно эти страницы и повадились подделывать мошенники, надеясь на то, что в суматохе пользователь не заметит подсунутую ему «лишнюю» страничку с поисковой выдачей. Кроме того, большинство людей относится к страницам выдачи поисковых систем с большей степенью доверия, чем к простому набору ссылок. В некоторых случаях мошенники не гнушаются даже подделывать целые поисковые системы, как, например, поступили создатели псевдопоискового сервиса LiveTool, интерфейс которого практически полностью копирует оформление «Яндекса», а ссылка «О компании» ведет на мошеннический сайт, имитирующий страницу социальной сети «В Контакте».

Страничка поддельной поисковой системы может открыться автоматически при переходе по ссылке в выдаче настоящего поисковика. Кроме того, созданная злоумышленниками страница SERP обычно содержит ссылки, релевантные введенному ранее пользователем запросу, и потому на первый взгляд не вызывает каких-либо подозрений. В свою очередь, переход по ссылкам уже с этой страницы может привести потенциальную жертву на мошеннический сайт или ресурс, распространяющий вредоносное ПО. В настоящее время среди подобных ссылок замечены поддельные сайты, имитирующие странички социальных сетей, ресурсы, предлагающие сомнительные услуги на условиях псевдоподписки, и сайты распространяющие ПО семейства Trojan.SmsSend.

В недавнем прошлом злоумышленники массовым образом создавали копии сайтов социальных сетей, но подделка страниц поисковой выдачи и даже целых поисковых систем — это, безусловно, новое явление.

Вредоносные файлы, обнаруженные в почтовом трафике в январе

Всего проверено: 1,149,052,932

Инфицировано: 3,399,130 (0.30%)

Вредоносные файлы, обнаруженные в январе на компьютерах пользователей

Всего проверено: 114,007,715,914

Инфицировано: 79,017,655 (0.07%)